Últimamente es un hecho que la ciberseguridad es tendencia. En los múltiples eventos de Tecnologías de la Información que se han celebrado esta primavera, y que quedan aún por disfrutar, muchos de ellos están dedicados exclusivamente a la ciberseguridad, y el resto en su gran mayoría incluyen alguna ponencia o mesa de debate relacionado con esta temática.

Últimamente es un hecho que la ciberseguridad es tendencia. En los múltiples eventos de Tecnologías de la Información que se han celebrado esta primavera, y que quedan aún por disfrutar, muchos de ellos están dedicados exclusivamente a la ciberseguridad, y el resto en su gran mayoría incluyen alguna ponencia o mesa de debate relacionado con esta temática.

En el entorno de los sistemas de control y automatización industrial, también está ocupando cada vez más un sitio muy destacado la ciberseguridad. Dentro de España, organizaciones como la Plataforma Tecnológica de Seguridad Industrial (PESI), Tecnalia, o el Centro de Cibserseguridad Industrial (CCI) dedican considerables recursos a la investigación y a la difusión de conocimiento en este ámbito.

El Centro de Ciberseguridad Industrial, al que tengo el honor de pertenecer como miembro activo, celebró el día 5 de Mayo la 14 edición de sus encuentros “La Voz de la Industria”; que en esta ocasión llevó el título de “Ciberseguridad en el Ciclo de Vida de un Proyecto de Automatización Industrial”

Una de las ponencias más interesantes de la jornada fue la que protagonizaron Susana Sánchez del Grupo CMC acompañada José Luis Laguna director técnico de Iberia en Fortinet. En esta exposición compuesta de teoría, pero también de una excelente demostración práctica, estos expertos en ciberseguridad expusieron su visión de cómo aplicarla en los ambientes de automatización y control.

Fuente: Centro de Ciberseguridad Industrial (CCI)

Fuente: Centro de Ciberseguridad Industrial (CCI)

Para comenzar su ponencia, Susana Sánchez, tras hacer una breve presentación del Grupo CMC, mostró a los asistentes una simulación de distintos ataques sobre una maqueta compuesta por un concentrador y un contador eléctricos.

El primer ataque consistió en una denegación de servicio (DoS) ejecutada con la herramienta de hacking Hping , y desde el ordenador portátil de un supuesto atacante que logra conectarse a la red donde se encuentra el concentrador eléctrico. En la demostración se vio cómo el concentrador respondía a la llamada del comando Hping; y al cabo de un cierto tiempo dejaba de responder porque no era capaz de gestionar sus solicitudes. Es decir, se provoca una caída del servicio.

La segunda ofensiva sobre el concentrador se apoyó en la técnica conocida como “Hombre en medio”, o “Man in the Middle” (MitM) en inglés, que se perpetró con la herramienta Ettercap. El ataque consiste en interceptar la peticiones http a la aplicación web que administra el concentrador eléctrico, extraer los credenciales del administrador, y cambiar la configuración a gusto del atacante ya que la aplicación web no verifica el origen.

Por último, otra posibilidad de ataque contra el concentrador eléctrico elegido para la demostración, fue la de obtener las lecturas de los contadores que son enviadas al centro de control remoto vía transferencia de ficheros sin cifrado (FTP). Si un atacante tuviera acceso a esta información podría falsear estas lecturas, o bien analizando las mediciones, distinguir la actividad del usuario; y por ejemplo saber cuando se encuentra o no en casa atendiendo al gasto energético.

Una vez demostrado lo vulnerable que puede llegar a ser este tipo de equipamiento, Susana Sánchez y José Luis Laguna explicaron las ventajas de protegerlos con los cortafuegos Fortinet. Este tipo de appliances permiten mitigar el impacto de una ataque DoS, facilitan el establecimiento de comunicaciones cifradas, y protegen contra ataques MitM.

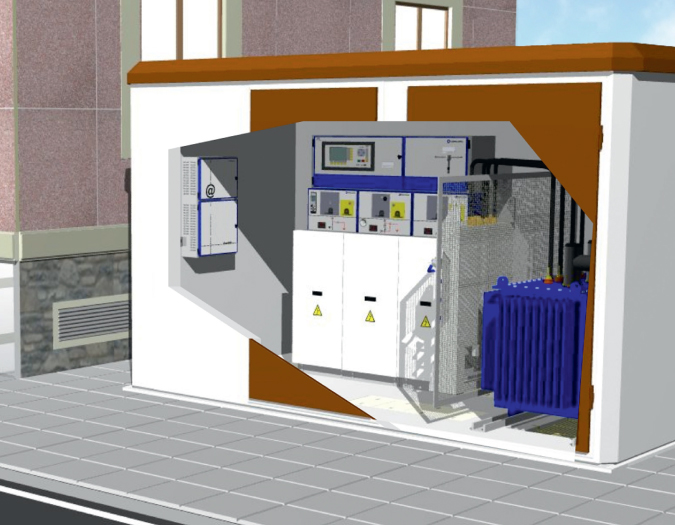

¿ Pero sería tan sencillo y factible para un hacker acercarse hasta tal punto al concentrador eléctrico como para poder introducirse en su red ? En este aspecto hay que considerar por una parte la localización de los concentradores, y por otra las medidas de seguridad física que disponen los centros de transformación donde se ubican. Cuanto mejores sean las medidas de seguridad física empleadas, menor probabilidad existe de que el atacante consiga obtener o manipular la información del concentrador. También es crítico en este aspecto la seguridad del router por el que el transformador transmite sus datos.

Otro factor a tener en cuenta es que aunque seamos capaces de interferir el tráfico entre el concentrador y el centro de control, la transferencia de datos sensibles no es continua. Las mediciones de los contadores suelen estar programadas y el envío de esta información también. Con lo que el atacante tiene que informarse previamente de la fecha y hora de esa tarea; ya sea por ejemplo mediante técnicas de ingeniería social, o realizando un ataque previo al concentrador o al centro de control para observar la configuración, .

Tras la demostración práctica, Susana Sánchez expuso las bases fundamentales en las que se basan los proyectos de ciberseguridad industrial del Grupo CMC

-

Seguimiento continuado del ciclo de vida de la seguridad

-

Evaluación del riesgo de los sistemas ICS con la ayuda de inventarios y auditorías

-

Definición de la estrategia de ciberseguridad y cumplimiento de normativas

-

Implementación de medidas de seguridad

-

Soporte y formación

-

-

Implementación de medidas de ciberseguridad

-

Medias organizacionales: roles de seguridad, planes de continuidad de negocio

-

Medidas operacionales: gestión de parches, bastionado de sistemas, protección del Endpoint

-

Medidas de infraestructuras: Separación de las redes de IT y OT, segmentación de redes o definición de áreas de seguridad (tanto de forma física como con técnicas lógicas), bastionado hardware y software de sistemas siguiendo las guías de los fabricantes, y técnicas de sandboxing, empleo de herramientas NAC (Network Access Control), y monitorización de las redes.

-

Medidas de seguridad física: barreras , control de acceso, y videovigilancia

-

En su turno, José Luis Laguna destacó algunas características del Next Generation Firewall de Fortinet como la capacidad de segmentación de redes, inspección de tráfico a nivel de capa 7 o aplicación, reconocimiento de protocolos propios de los sistemas OT (Modbus TCP, Profibus, DNP V3)

Para concluir José Luis dijo, respondiendo a un pregunta lanzada por José Valiente director del CCI, que según su experiencia hasta ahora las empresas no están lo suficientemente preparadas en materia de ciberseguridad. Aunque es verdad que están mejor preparadas las grandes corporaciones que las pymes; debido sobre todo a la capacidad de los presupuestos. Y destacó la importancia de comenzar por programas de concienciación, y de iniciar los estudios del estado de la ciberseguridad por un análisis de riesgos.