El Centro de Ciberseguridad Industrial celebró un evento el pasado 4 de mayo en el que reunió a expertos en ciberseguridad industrial y a clientes del sector. De salida, el principal atractivo era la presentación de su documento “Beneficios de la ciberseguridad para las organizaciones industriales”; que ha sido desarrollado en colaboración con el ITTI (Instituto de Tendencias en Tecnología e Innovación)

La inauguración del evento estuvo a cargo de José Valiente, presidente de CCI; quien presentó algunas novedades como la esperada publicación del documento antes mencionada, y la incorporación de nuevas delegaciones del CCI fuera de España como las de Bélgica y Turquía; así como los encuentros programados para lo que resta del año en distintas localizaciones (Argentina, Chile, Colombia, y Valencia).

Entre las noticias del centro, cabría destacar dos interesantes iniciativas:

- Creación de un repositorio de experiencias de infraestructuras críticas dentro de la Plataforma de Conocimiento; la cual esperan alimentar con la información que aporten los miembros del CCI.

- Creación de un programa de reconocimiento del compromiso con la ciberseguridad Industrial; cuyo objetivo es hacer constar y motivar el esfuerzo de los profesionales, y apoyarlos en ese compromiso personal y profesional por la mejora continua; así como acercar la oferta y la demanda de profesionales, e incentivar la vocación temprana.

A continuación intentaré resumir algunas de las ponencias que se fueron desarrollando a lo largo del día

Presentación del documento “Beneficios de la ciberseguridad para las organizaciones industriales”

Puesto que el documento era el protagonista del día, José Valiente inauguró la ronda de intervenciones presentando un resumen ejecutivo del mismo. Pero antes de entrar en detalle, dio las gracias a toda la gente que ha participado en su elaboración, incluyendo a los directivos del ecosistema industrial que han ofrecido sus testimonios; y quiso subrayar que el documento no ha sido escrito con el ánimo de asustar, sino por el contrario de “abrir los ojos”, es decir, de informar y de concienciar. A continuación el director del CCI indicó las principales conclusiones del documento, que resumo a continuación:

- La principal amenaza de la transformación digital en la industria no viene del ciberespacio; sino de ignorarla y seguir anclado en el pasado.

- Las empresas industriales que digitalicen sus procesos operativos podrían lograr rentabilidades un 26% superior a la media de su sector.

- En el sector industrial convergen los activos físicos y lógicos dando lugar a lo “ciberfísico” que es considerada la superficie más amplia de riesgo para las personas, el medioambiente, el patrimonio y también para el negocio.

- El riesgo tecnológico es uno más, y su impacto es común al resto de riesgos: pérdida de beneficios, caída en bolsa, pérdida de imagen, etc..

- El mito de la irrelevancia es una falacia; en el sentido de que cualquier industria u organización es susceptible de ser el objetivo de un ciberataque.

- La causa de un mal funcionamiento de la tecnología no siempre es debido a un ciberdelito. Hay otros motivos: naturales, obsloescencia, errores de diseño, humanos, etc …

- La ciberseguridad es un asunto de todos; pero es la alta dirección la que debe rendir cuentas y en ellos recae la responsabilidad de los incidentes en esta materia.

- La estrategia de Ciberseguridad Industrial se considera como parte de la estrategia corporativa.

- El Esquema Nacional español de Seguridad Industrial (ENSI), y la Directiva europea para la Seguridad de las Redes y de la Información (Directiva NIS) son las dos normas que van a marcar el camino de la Ciberseguridad Industrial a corto plazo.

- La resiliencia tecnológica es fundamental para la sostenibilidad del negocio.

Mesa redonda: Beneficios de la ciberseguridad para las organizaciones

Tras la exposición de las principales características del documento, Miguel García-Menéndez de CCI moderó un debate sobre sus contenidos; en el que participaron Ignacio Álvarez de Siemens, Manuel Palao de ITTi, y Antonio Rodríguez de Air Liquide. Los tres expertos, han participado en la elaboración del documento, ya sea como redactores, correctores, o facilitando el acceso el acceso al segmento directivo.

El representante de Siemens explicó cómo abordan la ciberseguridad en sus proyectos. En primer lugar, desde hace unos años en sus eventos intentan concienciar a la alta dirección de sus clientes sobre la necesidad de proteger sus activos industriales. Además, aunque la ciberseguridad no sea un requisito, siempre la añaden como anexo en sus propuestas de proyectos industriales. Ignacio Álvarez afirmaba que “La digitalización sin ciberseguridad no es posible. Hay que tener garantía de que los datos son correctos y no han sido vulnerados”

Antonio Rodríguez comentó que la tarea de introducir la ciberseguridad en la empresa Air Liquide no ha sido fácil. Poco a poco se va creando una cultura en este sentido gracias al análisis de riesgos, y a la introducción de requisitos de ciberseguridad en los proyectos. En esta línea han lanzado un proyecto a nivel europeo para la ejecución de una evaluación de seguridad de las plantas de producción de gas; cuyos resultados servirán como base para la creación políticas y procedimientos de seguridad.

Otro asunto sobre la seguridad informática es el concepto que la organización tiene sobre su propia relevancia como objetivo de un ciberataque. En la mayoría de las ocasiones cuando a alguien se le pregunta si su empresa podría ser candidata a un ataque informático, a menudo consideran esta posibilidad muy lejana. Sin embargo hay que tener en cuenta que la amenaza no sólo procede de fuera, sino también puede llegar desde dentro, tanto de los empleados, como desde una vulnerabilidad de la plataforma tecnológica.

Manuel Palao aportó su punto de vista acerca de un aspecto interesante sobre la ciberseguridad: La responsabilidad. Es cierto que en las empresas que se están iniciando en la cultura de la ciberseguridad, la responsabilidad se diluye. En principio no hay responsables definidos, y puesto que es un asunto desconocido, se suele apuntar a otros departamentos cuando alguien pregunta. Pero como indicaba Manuel, “la responsabilidad de la ciberseguridad es de todos“; es decir, de cada uno de los empleados de la organización. Manuel argumentaba que puesto que la dirección de la empresa es la responsable administrativa y penal, tiene sentido que también lo sea de la ciberseguridad; incluso también debiera asumir la responsabilidad jurídica ayudada por la gran cantidad de evidencias que se pueden recoger de los sistemas de TI actuales.

En este contexto de organizaciones con poca experiencia en ciberseguridad, Manolo Palao también señaló la dificultad de comunicación existente entre la dirección de las compañías y los Directores de Seguridad (CISO). Este tipo de perfiles no suelen hablar el mismo “idioma”; aunque bien es cierto que la adopción de regulaciones hace que se acerquen posturas, y sobre todo dan confianza.

El papel del Consejo y el Director General

Continuó la jornada con una ponencia de Miguel García-Menéndez en la que hacía una reflexión sobre los diferentes roles del consejo de administración y del director general en lo que se refiere a la ciberseguridad industrial.

Aunque históricamente los asuntos tecnológicos no han estado entre las prioridades de los consejos de administración, esta situación va cambiando poco a poco debido a la elevación de la tecnología al rango de activo clave para la organización; sobre todo ante la tendencia de la transformación digital de la industria, o lo que se conoce con el término de Industria 4.0. En este escenario, el consejo de administración debe fijar el rumbo de dicho proceso de digitalización, y también debe supervisar el rendimiento teniendo en cuenta el riesgo tecnológico; para lo cual debe comprender la ciberseguridad industrial.

Por otro lado, el papel del director general de la organización es el de la definición y ejecución de la estrategia de ciberseguridad; además es el responsable último de cualquier incidente que se produzca. La estrategia de ciberseguridad debe formar parte de la estrategia corporativa ya que el resultado de un incidente puede afectar de manera muy grave a la continuidad del negocio. Al director general, y dado su rol de responsable de ciberseguridad, se le requiere que preste la debida atención a este tema y que actúe con la debida diligencia.

La principal meta de una compañía no debe ser ganar dinero, sino su perdurabilidad en el tiempo. La razón es muy simple: si no hay empresa, no hay dinero. De aquí la importancia de tener en cuenta todos los riesgos, incluido el de ciberseguridad. La buena noticia es que éste no es el peor de los riesgos; sino que el peligro principal es el de no conocerlo y abordarlo. Una gestión de riesgo cibernético adecuada puede servir como freno, en el sentido de que puede ayudar reducir la pérdida potencial de beneficios. Se debe tener en cuenta que un incidente puede hacer bajar la cotización en bolsa de una compañía, e incluso forzar la dimisión del presidente.

La necesidad de gestión del riesgo justifica la existencia del departamento de ciberseguridad diferenciado de los equipos de Tecnologías de Información, y de Tecnologías de Operación; y su cometido debe ser el de vigilar la seguridad de ambas tecnologías.

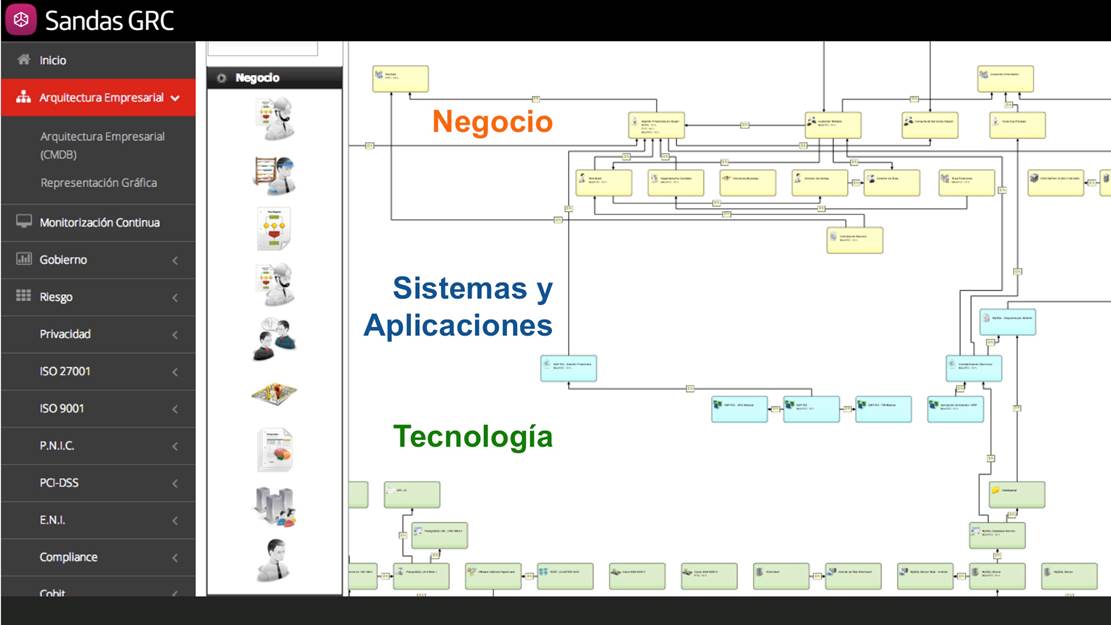

Automatización de un Sistema de Gestión de la Ciberseguridad Industrial con SandaS GRC – GOVERTIS

Oscar Bou Bou, socio de Govertis , presentó su visión de cómo gestionar el riesgo en el entorno industrial con la ayuda de la herramienta SandaS GRC; solución que se comercializa también a través de un acuerdo con Telefónica.

La metodología que propone Govertis es abordar el gobierno de la ciberseguridad industrial con una estrategia global que protega los 4 niveles de operación. El sistema de gestión debe permitir la integración vertical a lo largo de los niveles de operación; y una integración horizontal entre las distintas plantas de fabricación y con la cadena de suministro.

Oscar Bou Bou subrayó la diferencia de necesidades en materia de ciberseguridad de los distintos sectores de la industria; tanto por la propia naturaleza de sus procesos, como por las regulaciones a las que están sujetas. En este sentido hizo hincapié en la criticidad del factor geográfico en las organizaciones de distribución, como son las empresas de canalización energética, las de tratamiento de aguas, y los sistemas logísticos.

SandsaS es una herramienta que facilita la implantación y gestión de un sistema de gestión de la ciberseguridad en el entorno industrial (IACS-SMS); el cual se puede esquematizar en los siguientes pasos:

- Levantamiento y modelado de planta. SandaS ayuda a componer el gráfico del modelo con cada uno los elementos: DCS, PLCs, sistemas Scada, estaciones HMI, sistemas de safety, sistemas MES, ordenadores de planta, sistemas de supervisión, pasarelas de comunicación, cortafuegos, etc.

- Valoración del riesgo. SandaS permite definir criterios de impacto y los analiza según el criterio de la ISO 22317.

- Monitorización de controles. SandaS integra los controles ISA 62443-2-1 e ISO 27002

- Análisis de vulnerabilidades. SandaS contempla las identificadas en la guia NIST SP 800-82

- Tratamiento del riesgo. SandaS facilita su gestión conforme a los controles ISA 99-2-1, ISA 62443-2-1, NIST Cybersecurity Framework, y las buenas prácticas de los PSO y PPE.

En definitiva SandaS es una herrmienta que facilita la identificación de los proyectos clave para la ciberseguridad, y su seguimiento en un proceso iterativo de mejora continua. Es una herramienta dirigida principalmente a los perfiles de gestión de la ciberseguridad; pero al mismo tiempo aporta evidencias para el equipo de respuesta a incidentes.

Amenazas para la industria en la era digital y las soluciones – TREND MICRO

El experto en ciberseguridad Loïc Guezo inició su intervención mostrando algunos ejemplos de amenazas en el sector industrial. Puso de manifiesto la existencia de conexiones inseguras a Internet de una gran cantidad de dispositivos industriales; las cuales pueden encontrarse con el buscador Shodan. Y por otro lado, habló de algunas vulnerabilidades de los robots industriales que podrían llegar a ocasionar fallos en la línea de producción de una fábrica. Según Trend Micro las amenazas más importantes en el entorno IoT son el ransomware, el hacking, y los ataques de denegación de servicio distribuidos.

Trend Micro dispone de una estrategia para abordar los riesgos cibernéticos en general en el Internet of Things; que ha sido definida con el término 3×3, y que se puede resumir de la siguiente forma:

- 3 Áreas: El hogar conectado, el coche conectado, y la industria inteligente

- 3 Soluciones de seguridad: Cloud, red, y dispositivo

- 3 Acciones: Desarrollo de nuevas soluciones, uso de productos Iot existentes, y fortalecimiento de colaboración con sus partners

En el caso concreto de la industria inteligente, Trend Micro tiene soluciones para cubrir las tres fases de un plan de seguridad, como son la prevención, la detección y la respuesta.

A nivel de pasarela de red propone la herramienta de Tipping Point para prevención, y Deep Discovery para detección. En los equipos de las redes de control y redes DMZ de entornos críticos Trend Micro plantea la solución Safe Lock con gestión de listas blancas de aplicaciones y control de dispositivos USB; que se complementa con Portable Security para el análisis de malware desde un dispositivo USB. Para entornos no-críticos, donde si se permite conexión a Internet que facilite la actualización de firmas, se recomienda Deep Security como solución antimalware, prevención de intrusiones y cortafuegos. Y por último, para proteger la información que se transporta en los dispositivos USB, se ofrece USB Security.

La gestión de ciberincidentes es clave para la resiliencia corporativa – INNOTEC SYSTEM

Enrique Domínguez, director de estrategia de Innotec, hizo una introducción de la compañía, que se ha unido recientemente al ecosistema de CCI. Innotec es una de las primeras compañías españolas que focalizó su negocio en la seguridad informática; por lo que es una referencia en el sector. Fue creada en 2002; y desde hace 6 años es parte de la multinacional Entelgy.

En su turno de palabra, David Marco se encargó de la parte técnica de la presentación. En primer lugar habló del crecimiento exponencial del número de ciberincidentes de los últimos años detectados por el CCN-CERT; y destacó que en el futuro el tipo de incidentes más numeroso se espera que sea el relacionado con la extorsión.

Con objeto de ir introduciéndonos en el concepto de Plan de Respuesta a Incidentes, David Marco apuntó algunas preguntas que los responsables de seguridad se deben hacer; y que resumo a continuación:

- ¿Qué elementos se deben proteger?

- ¿Se dispone de una lista de posibles incidentes?

- ¿Quién será el responsable de las acciones a tomar cuando se produzca el incidente?

- ¿Cómo se protegerán los equipos durante el incidente?

- ¿Qué tipo de incidentes se pueden resolver internamente, y para cuales hay que pedir ayuda?

- ¿Está definido el conjunto de personas que hay que avisar cuando se produzca el incidente?

Con toda la información obtenida a partir de estas repuestas, Innotec aconseja la creación de un plan de respuesta a incidentes que desarrolle los siguientes aspectos:

- Identificación de activos, y análisis de riesgos

- Protección de los sistemas mediante hardening, gestión de parches, control de acceso, antimalware, y cifrado.

- Monitorización de activos y sistemas con correlación de eventos, y análisis de vulnerabilidades

- Planes de respuesta para la comunicación del incidente, gestión de crisis, y activación de la recuperación

- Plan de recuperación a partir de los sistemas de backup, puesta en marcha, y elaboración de informes del incidente.

MESA DEBATE: La resiliencia corporativa y la dependencia tecnológica

La última sesión de la mañana fue un debate moderado por Susana Alonso perteneciente al equipo de dirección de CCI; y en el que participaron Antonio Rodríguez, de Air Liquide; Jesús Mérida, de Técnicas Reunidas; Juan Mataix, de Palo Alto Networks, y Eusebio Nieva, de Check Point.

La idea que se puso sobre la mesa fue la complejidad e incertidumbre de la situación actual que están viviendo las organizaciones con la transformación digital de sus procesos de negocio. En este contexto VUCA (Volatility, Uncertainty, Complexity, Ambiguity), Susana lanzó la siguiente pregunta a la mesa ¿Cuáles son las claves del éxito para realizar la transición de la antigua industria a la nueva industria digitalizada? A la cual, los miembros de la mesa respondieron aportando aspectos tan relevantes como:

- Perfiles de trabajadores adaptables; e incluso reconversión de la plantilla

- Concienciación en materia de ciberseguridad en toda la organización

- Herramientas de correlación de información y toma de decisiones

La siguiente pregunta fue acerca de las barreras o limitaciones con las que las empresas se tropiezan para afrontar la transformación digital. En esta ocasión los expertos añadieron aspectos interesantes:

- Las empresas quieren acometer la digitalización, pero no saben cómo

- En general no existe estrategia de resiliencia

- Desconocimiento de la normativa de debido cumplimiento

En este sentido los expertos recomendaron algunas acciones para facilitar la digitalización, tales como responsabilizar a la dirección del proceso, y desarrollar un plan.

Para concluir el debate los participantes dieron su opinión sobre las prioridades que deben afrontar las organizaciones para reducir los riesgos. Las cuales se pueden resumir en los siguientes puntos:

- Establecer un estrategia de ciberseguridad

- Identificar el responsable de ciberseguridad dentro de la compañía

- Identificar y segmentar la arquitectura de la red con reglas de autorización adecuadas

- Protección de los activos

- Monitorización y correlación de eventos

- Plan de concienciación de ciberseguridad a todos los niveles

- Exigir requisitos de ciberseguridad y madurez tecnológica a los proveedores

- Disponer de un plan de respuesta a incidentes

Ejemplo práctico: Protegiendo un entorno industrial – GRUPO CMC

Esta ponencia comenzó con la intervención Edorta Echave del Grupo CMC, quien expuso de forma clara las amenazas que encuentran habitualmente en sus clientes, y el planteamiento de su organización en los proyectos de ciberseguridad industrial.

En cuanto a las amenazas más comunes que observa en el sector industrial destacó la antigüedad del equipamiento, las escasas medidas de seguridad adoptadas, la ausencia de actualizaciones, y el aumento de la sofisticación de los ataques. Haciendo referencia a los ataques, Edorta Echave comentó la aparición de la primera primera PoC de un Ransomware para PLC que se hizo pública el pasado febrero.

Desde el Grupo CMC plantean los proyectos de ciberseguridad industrial con una metodología bien definida que se basa en los siguientes puntos:

- Comprender el negocio de los clientes

- Aplicación de estándares, buenas prácticas y guías

- Evaluación de riesgos

- Estrategia de defensa en profundidad

- Establecimiento de alianzas con fabricantes y socios tecnológicos

- Recoger la lección aprendida de cada proyecto

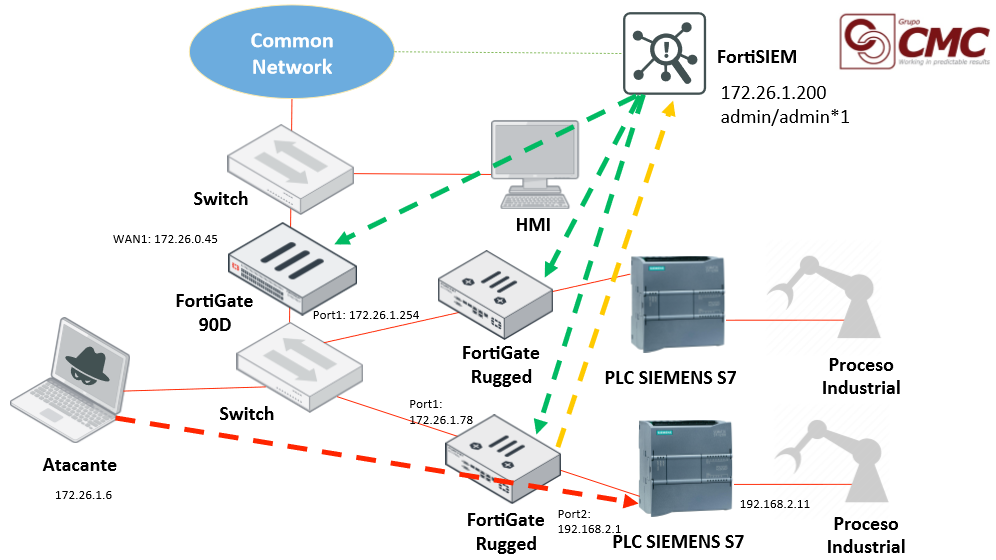

De entre los partners con los que trabaja CMC, se hizo alusión por una parte a Siemens porque incorpora la seguridad integrada en sus PLCs en tres áreas: protección anti-copia del programa, de acceso al controlador, y de manipulación de los datos. Y en segundo lugar a Fortinet como proveedor de la herramienta FortiSiem; la cual facilita la monitorización de la seguridad y de la disponibilidad de los sistemas, así como el descubrimiento de infraestructura y la gestión de cambios de configuración.

Como colofón de la charla, José Luis Laguna, director Técnico de Fortinet hizo una demostración práctica de cómo detectar la presencia de un atacante en la red de control y rechazar sus conexiones.

El escenario del ataque estaba compuesto de un equipo con la distribución de seguridad Moki (Kali adaptado al entorno industrial), con el que el atacante realizaba la ofensiva: un escaneo de información de los sistemas PLC que encontraba en la red. Por otro lado, la parte defensiva estaba compuesta por las soluciones FortiGate y FortiSiem. La primera estaba configurada en modo detección; y durante la demostración descubrió el escaneo del atacante, pasando un evento al FortiSiem, quien fue el encargado de rechazar (bannear) la dirección IP del supuesto cibercriminal.

Caso de uso: Integrando la Ciberseguridad en la Seguridad de Procesos – CCI

Un marco muy interesante donde aplicar la ciberseguridad por su relación con la seguridad física y la posibilidad de daños al medio ambiente es precisamente la seguridad de procesos industriales.

Los negocios de petróleo, gas, y nuclear, entre otros, emplean procesos peligrosos o gestionan inventarios de materiales combustibles, explosivos o tóxicos; y por ello están sujetos a una regulación exigente como el Real Decreto 840/2015. Esta norma normaliza las medidas de control de riesgo de accidentes graves en los que intervengan sustancias peligrosas.

En este entorno afectado por numerosos riesgos, se observa que puede estar también presente el riesgo cibernético. En esta línea, José Valiente describió un ejemplo de ataque a una corporación de distribución ficticia de gas y petróleo.

La infraestructura del operador consta de una planta de extracción más una planta de tratamiento del producto. La planta de extracción dispone de sistemas DCS en la automatización de proceso. Además en ambas plantas existen varios sistemas instrumentados de seguridad (SIS); que constituyen uno de los elementos críticos que podrían ser objetivo de un acceso con fines puesto que su función principal es mitigar el riesgo de accidente. En el ejemplo, se podrían vulnerar varios SIS mediante acceso a través de la red. Aunque los SIS estuvieran protegidos mediante segmentación de red, el atacante podría llegar a su objetivo; por lo que se recomienda la adquisición de cortafuegos que regulen la comunicación entre los distintos segmentos de red.

Desde el CCI, José Valiente propone una estrategia de ciberseguridad para este tipo de entornos basada en tres puntos clave:

- Designación del responsable de ciberseguridad

- Realización de análisis de riesgos de seguridad física y lógica

- Disponer de un plan global y equipo de respuesta a incidentes que incluya: gestión de incidentes, plan de pruebas, y plan de concienciación.

En el momento de terminar este artículo estamos todavía impresionados por el ciberataque global del 12 de mayo. Es por ello que no me puedo resistir a hacer referencia a él; sobre todo porque es la prueba irrefutable de uno de los mensajes del documento presentado por el CCI. Me refiero a “El mito de la irrelevancia es una falacia”.

Desgraciadamente estamos asistiendo a una campaña cibernética cuyo alcance todavía no se puede evaluar porque desconocemos si todavía está activa, o pudiera tener réplicas; pero que sin lugar a dudas está sirviendo para que cada uno reflexione sobre su nivel de seguridad y su capacidad de respuesta ante una crisis.

En este contexto creo que se hace evidente también el título del evento “Beneficio de la ciberseguridad para las organizaciones industriales”; el cual se debería articular mediante distintos sistemas de gestión de la ciberseguridad como algunos de los que se nombraron a lo largo de la jornada: plan de seguridad, plan de continuidad del negocio, y plan de respuesta a incidentes.

Hasta la próxima !!!

Fuente de las imágenes: CCI, Innotec, Govertis, Grupo CMC