¿Qué es Zero Trust?

Si bien el modelo de seguridad Zero Trust no es nuevo, si es cierto que a raíz del traslado de los usuarios a ubicaciones no controladas fuera del perímetro de seguridad de las empresas durante la pandemia COVID-19, hemos visto como se ha acelerado su desarrollo por parte de los fabricantes y su adopción por parte de los clientes.

Un modelo de confianza cero es un marco de seguridad que fortalece las defensas de la empresa al eliminar la confianza implícita en los usuarios y dispositivos gracias a una autentificación estricta en todos los elementos que componen la red corporativa: sistemas, redes y aplicaciones. Este modelo se basa en tres principios:

Verificación de la identidad: Autentica y autoriza el acceso a la información en función de la identidad del usuario, la ubicación, el estado del dispositivo, la carga de trabajo, la clasificación de datos y las anomalías.

Mínimo privilegio: Limita el acceso del usuario a los datos al suficiente y justo a tiempo (JIT/JEA), y proporciona directivas adaptables basadas en el riesgo.

La probabilidad de impacto es alta: Se minimiza el radio de alcance del ataque evitando el movimiento lateral mediante la microsegmentación de las redes, y el cifrado de las sesiones extremo a extremo.

Ventajas del modelo ZeroTrust

Las estrategias tradicionales de seguridad de TI, como las VPN y los firewalls, crean un perímetro alrededor de la red que permite a los usuarios y dispositivos autenticados atravesar la red y acceder a los recursos con facilidad. Desafortunadamente, con tantos usuarios que trabajan actualmente de forma remota y tantos activos ubicados en la nube, depender únicamente del enfoque perimetral se está volviendo menos efectivo, menos eficiente y más peligroso.

Por el contrario, un modelo de confianza cero proporciona una sólida protección contra los tipos de ataques que afectan a las empresas en la actualidad, incluido el robo de activos e identidades corporativas. La adopción de este modelo presenta las siguientes ventajas:

- Protección granular de los datos de la empresa.

- Mayor capacidad de realizar auditorías de cumplimiento.

- Menor riesgo de violación y tiempo de detección.

- Mejora la visibilidad del tráfico de la red.

- Aumenta el control en un entorno de nube.

Inconvenientes

Pero no todo son ventajas, este modelo no es beneficioso para cualquier tipo de organización. El analista independiente John Fruehe dijo que la confianza cero tiene sentido para entidades de alto perfil, como agencias gubernamentales, infraestructura crítica e instituciones financieras. Adoptarlo en otro lugar podría ser una exageración. Sin embargo, algunos expertos sostienen que la confianza cero podría ser un modelo excelente a adoptar en las empresas de nueva creación, ya que no sufren los problemas que ocasiona una infraestructura heredada.

La confianza cero puede requerir más recursos que un enfoque tradicional basado en el perímetro y, si no se monitorea cuidadosamente, puede causar retrasos en la productividad. Por ejemplo, si los empleados cambian de trabajo, pero su acceso no se actualiza de inmediato, es posible que no puedan acceder a los recursos necesarios para sus nuevos roles

Casos de uso

A medida que las empresas comienzan a planificar la confianza cero, es aconsejable que identifiquen casos de uso para determinar qué elementos necesitan incorporar en su propia arquitectura de confianza cero. A pesar de que los casos de uso de Zero Trust varían de una organización a otra, algunos de los que podemos encontrar con más frecuencia son:

- Utilización de aplicaciones de nube pública.

- Acceso de los trabajadores remotos a las aplicaciones corporativas.

- Acceso de terceros cuando desempeñan actividades dentro de la red corporativa.

- Gestión de dispositivos IoT.

Líderes del mercado Zero Trust

En septiembre de 2020 Forrester publicó un informe sobre las propuestas del sector de Ciberseguridad en la implementación de los modelos Zero Trust. En él se recomienda aprovechar la potencia que ofrecen este tipo de soluciones para al mismo tiempo que se les proporciona funcionalidad y seguridad, dotar de escalabilidad y dinamismo a las infraestructuras de TI.

De forma global, las soluciones y productos que los fabricantes de seguridad proponen para dar soporte al modelo de confianza cero se basan en las siguientes tecnologías:

- Gestión de identidades

- Gestión de privilegios

- Gestión de dispositivos móviles

- Análisis de comportamiento

- Microsegmentación

- Monitorización continua y analítica

- Gestión de las cargas de trabajo de TI

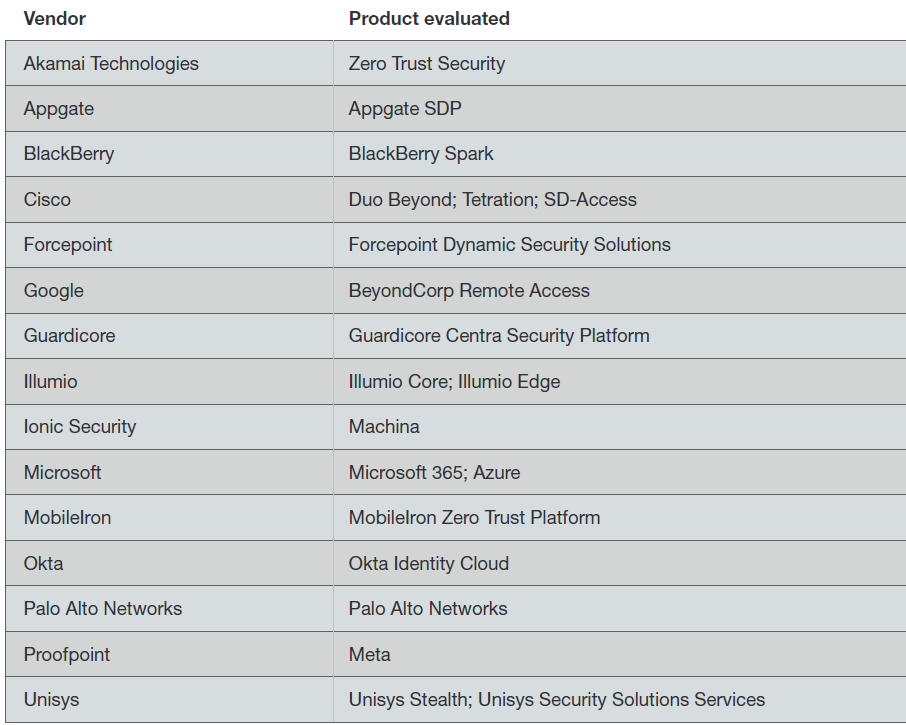

En este informe se han valorado las soluciones de los principales fabricantes del mercado:

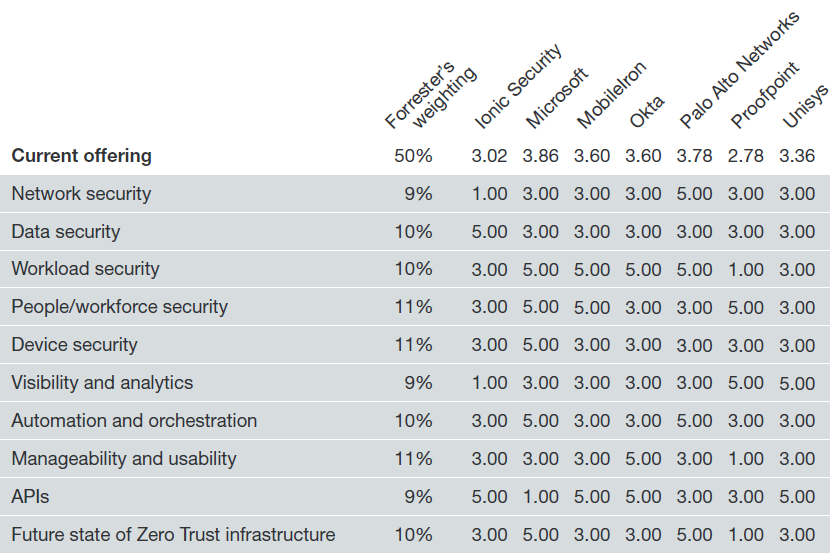

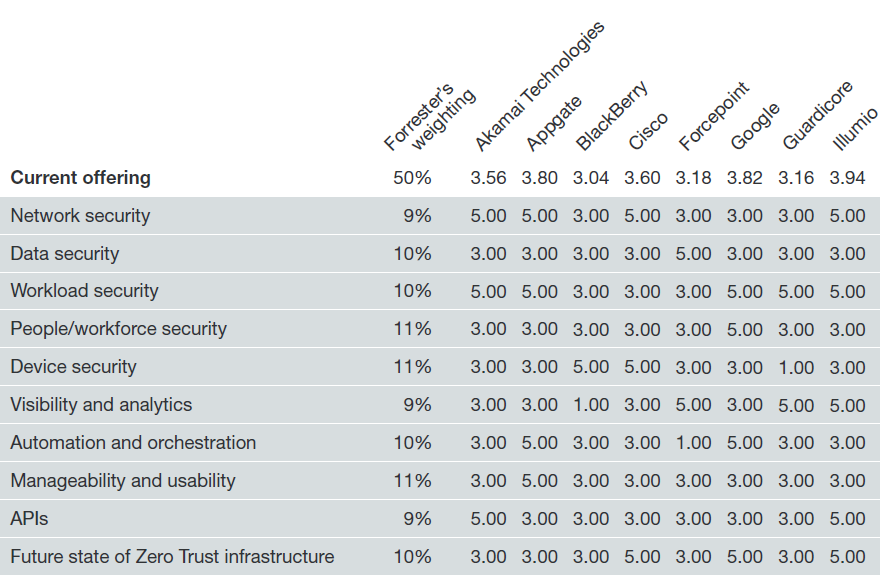

obteniéndose las siguientes puntuaciones en una escala de 0 a 5:

Si bien algunos fabricantes como Cisco, Unisys, Appgate, Guardicore o Palo Alto abarcan un amplio conjunto de las funcionalidades del modelo Zero Trust tales como la gestión de identidades y dispositivos, el análisis de comportamiento, la gestión de cargas de trabajo o la microsegmentación, otras marcas están más focalizadas en soluciones específicas dentro del modelo. En este sentido destaca MobileIron con una potente solución de gestión de dispositivos móviles, Okta con su gestión de identidades, y Akamai y Forcepoint con la gestión de acceso a las aplicaciones.

Fuentes: