El pasado 26 de abril tuve la suerte de poder asistir a Mundo Hacker Day; uno de los eventos tecnológicos que se celebraron ese día en Madrid. La verdad es que me costó decidirme cual elegir porque se celebraron, además del evento organizado por el equipo de Antonio Ramos de Stack Overflow, otros cuatro eventos interesantes: Securmatica, Expoquimia, Digital Congress, y el IoT Forum.

Algunos de los colegas con los que coincidí en las conferencias se lamentaban de la simultaneidad de los eventos; aunque algunos pudieron asistir a dos de ellos. En este sentido, comentamos que estaría bien que las organizaciones de los distintos congresos se coordinaran para no celebrarlos el mismo día. Aunque bien es verdad, que por ejemplo Securmatica y el Digital Congress duran dos o tres jornadas, permitiendo su asistencia más fácilmente.

Para los que no pudieron asistir a Mundo Hacker Day, se pudo seguir el evento por streaming gracias a Globbtv; y a través de twitter con los hashtags #MundoHackerDay y #HappyHacking.

La jornada fue denominada con un lema muy interesante “Smart Society for a cybersecure world”; haciendo referencia a la necesidad de la seguridad en la sociedad digital (Smart City, Smart Industry, Smart IoT)

En esta cuarta edición de Mundo Hacker Day, hubo varias novedades. Entre ellas, destaca principalmente una iniciativa formativa en forma de “CTF Academy”; donde el equipo español en los European Cyber Security Challenge estuvo enseñando a un grupo de jóvenes los trucos para participar en las competiciones de hacking.

Es importante dar la oportunidad de aprender y desarrollarse a los nuevos talentos en ciberseguridad ya que serán los futuros defensores de nuestro ciberespacio; donde las amenazas no paran de crecer y donde el cibercrimen cada vez es más sofisticado. Además es una buena oportunidad para los jóvenes, ya que las predicciones del mercado laboral apuntan desde hace aproximadamente dos años a la escasez de este tipo de perfiles. En esta línea el pasado mes de septiembre INCIBE declaraba lo siguiente: “Este diagnóstico de déficit de perfiles especialistas en ciberseguridad hace prever que la UE tendrá una necesidad de incorporar en la próxima década en torno a los 825.000 empleos cualificados en este sector”

Centrándonos ya en el desarrollo de las conferencias, se observó que las ponencias más generalistas se desarrollaron a lo largo de la mañana; mientras que por la tarde disfrutamos de las charlas más técnicas, que estuvieron repartidas en dos salas distintas. Circunstancia que nos obligó a ir moviéndonos de una sala a otra mientras saludabas a alguien por el camino. En este sentido, hay quien dice que lo más interesante de las conferencias, no son las ponencias en sí; sino la oportunidad de conversar con los colegas del sector que acuden al evento, y que muchas veces están separados geográficamente.

Bajo mi punto de vista, y lo que pude percibir en las ponencias, es que hay ciertos temas que siguen de actualidad respecto a los últimos dos años, y que son los siguientes:

- La evolución, y crecimiento del cibercrimen debido principalmente a la aparición de nuevas herramientas para delinquir, y la mayor la facilidad de acceso a las mismas respecto al pasado.

- La intranquilidad por las debilidades en la seguridad de las redes inalámbricas se intenta mitigar mediante herramientas de análisis de comportamiento.

- Los teléfonos móviles son uno de los vectores más importantes de ataque.

- La preocupación por la falta de seguridad en el IoT.

- Nuevas ideas y adaptación de procedimientos para la gestión de la seguridad en la nube.

Pero sin duda uno de los temas que más dio que hablar fue la nueva ley de protección de datos europea, la famosa GDPR. A este tema dedicó Sophos su intervención; y a continuación se celebró una mesa redonda sobre los retos del nuevo reglamento; en la que participaron distintos expertos en seguridad procedentes de fabricantes, proveedores de servicios, y asociaciones; incluso un representante de la policía, como es la inspectora Silvia Barrera.

La GDPR será de obligado cumplimiento a partir del 25 de mayo de 2018; por lo que las empresas han de darse prisa en actualizar las medidas que ya se están aplicando en la LOPD española para adecuarse al nuevo reglamento. Es por ello que la mayoría de los fabricantes de seguridad, incluidos muchos de los presentes en la jornada, ofrezcan herramientas y guías para facilitar a las empresas su cumplimiento. Entre ellas destacan las utilidades de monitorización y las de cifrado.

En cuanto a las ventajas que se observan en la aplicación de la GDPR, se escucharon algunas ideas interesantes:

Julien Blanchez – Global Security & Compliance Strategist at Google Inc. En relación a la responsabilidad de las empresas de proteger los datos personales comentó: “Aumentará la confianza del usuario en las plataformas digitales”

Isaac Gutiérrez – Director Corporativo de Negocio de Ciberseguridad de Prosegur. Haciendo referencia a la obligación de comunicación de las brechas de seguridad a las autoridades dijo: “Dar el paso de contar lo que me ha pasado va a ser un cambio cultural importante”.

A continuación os dejo alguna pincelada de los mensajes que recogí de las distintas intervenciones.

De Madrid a San Francisco, la ciberseguridad en un mundo móvil

Carlos, Gómez Gallego, CTO en HPE Aruba, hizo una introducción de cómo ha ido evolucionando el uso de las redes wifi en los últimos diez años. Recordaba como al principio la seguridad en los entornos corporativos se añadía creando la típica red de invitados; y añadió que la estrategia de seguridad se ha ido complicando con la llegada de los dispositivos BYOD, y más recientemente con el uso del IoT. Tecnología que adolece gravemente de medidas de seguridad, probablemente debido a su bajo coste.

Dada la dificultad de gestionar y garantizar la seguridad de dispositivos heterogéneos, la propuesta de Aruba es vigilar el tráfico de las comunicaciones dentro de la red corporativa con el objeto de descubrir perfiles de comportamientos sospechosos; y posteriormente bloquear los dispositivos origen de dicho comportamiento.

Servicios Gestionados vs Advanced Persistent Threats (APTs): resiliencia, continuidad y dinamismo como respuesta a los nuevos retos de ciberseguridad

Bajo este título tan largo, Agustín Muñoz de S21Sec quiso transmitir su opinión de cómo los servicios gestionados es una buena opción para abordar la seguridad del negocio en las empresas.

En su introducción, Agustín reflexionó sobre la creciente presencia de la ciberseguridad en la vida cotidiana haciendo un repaso a la temática de algunas películas que han tratado este tema en los últimos años; como son: Juegos de Guerra , Red , Firewall, La Jungla 4.0 , Nervudo , y más recientemente F8.

El representante de S21Sec propone ayudar a la protección del negocio de sus clientes mediante la externalización de los servicios de seguridad, basándose en la dificultad que supone mantener un equipo lo suficientemente cualificado que sea capaz de responder adecuadamente a la gran cantidad de amenazas a las que todos estamos expuestos. En este sentido, durante su exposición, Agustín identificó hasta ventidos perfiles de profesionales de seguridad distintos divididos en tres grandes grupos: configuración y despliegue, operación y reacción, y por último gestión.

Hacking Spain: el rol de las comunidades en la ciberseguridad

Esta mesa redonda parece ya una tradición en Mundo Hacker Day. Se trata de una intervención multitudinaria de representantes de las principales conferencias o congresos de seguridad en España.

Esta reunión en principio podría servir de punto de encuentro para las distintas comunidades; pero se observó que además de que algunos de sus objetivos no son compartidos por las demás, no parece que haya una coordinación de esfuerzos entre ellas. Al contrario, lo que se aprecia es que cada una desarrolla actividades de forma independiente desde su ubicación geográfica.

Todas las comunidades coinciden en su pasión por la ciberseguridad; y mientras que algunos se focalizan sólo en la investigación, otros también realizan labores de formación y divulgación; que son de gran ayuda entre los menores, los discapacitados y las familias.

Bajo mi punto de vista, sería una buena iniciativa que algún moderador, como por ejemplo INCIBE, que también estuvo presente en la mesa, promoviese mecanismos de comunicación, trabajo, y coordinación entre las distintas conferencias.

Por último, destacar dos proyectos que me parecieron interesantes. El primero, por su originalidad, es el de Luis Jurado Cano de Moscow C0n. Su primer congreso de seguridad se va a celebrar en Moscú por ser la capital de uno de los países con más tradición en el cibercrimen.

La segunda iniciativa que quería subrayar es la de Adrián Ramírez Correa de SEC/ADMIN; quien hizo un ofrecimiento a los fabricantes de seguridad para auditarles de forma gratuita sus productos. En esta idea veo varias ventajas. La primera para los investigadores, quienes a parte de aprender, podrían realizar ataques autorizados, que de otra forma serían ilegales; y la segunda para los fabricantes, que tendrían la posibilidad de mejorar la seguridad, y en ocasiones también la eficiencia de sus productos.

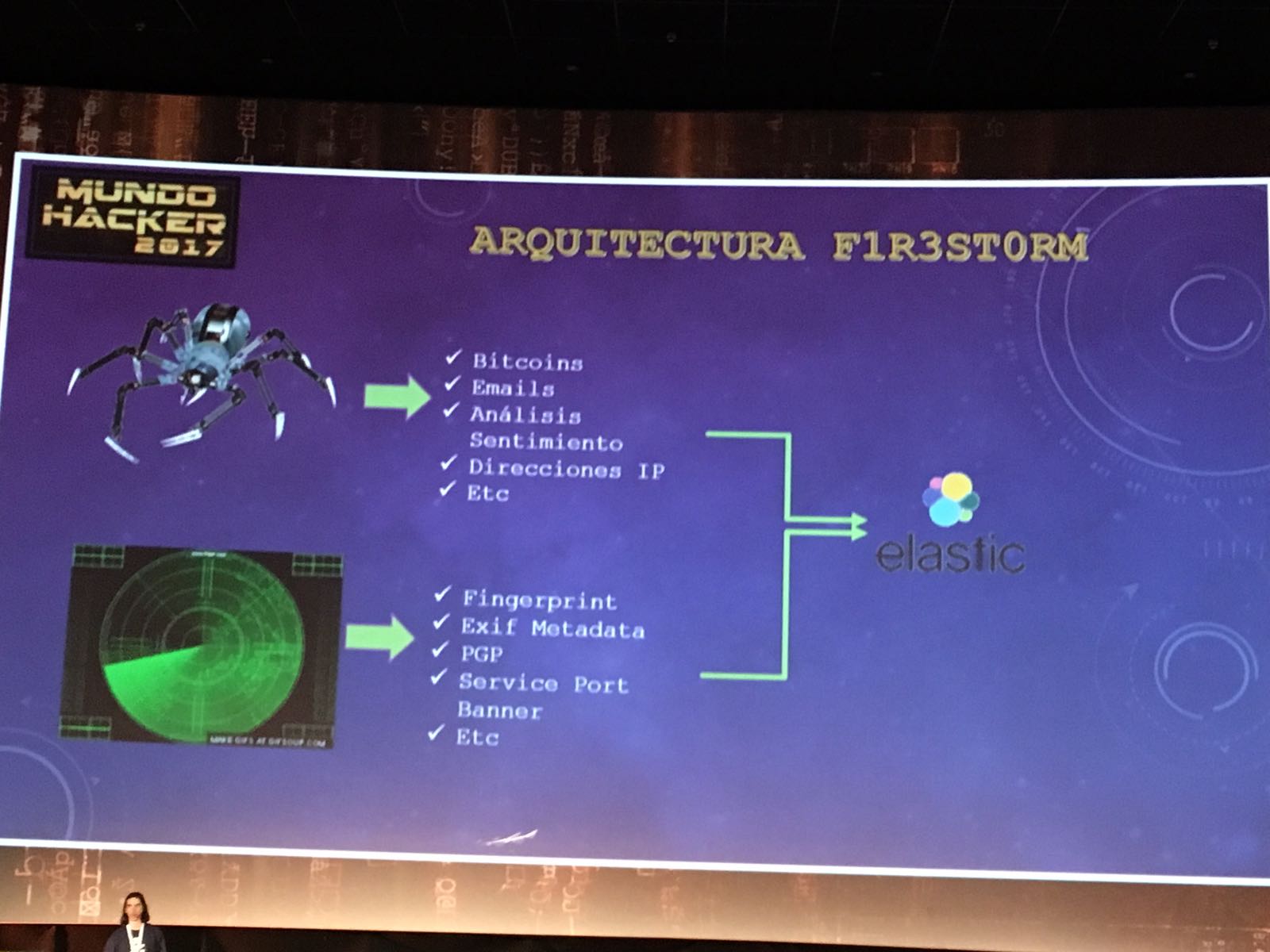

F1r3st0rm: Trabajando en desanonimizando dominios onion y data mining

Éste es un proyecto liderado por Carlos Loureiro, experto en criminología, que persigue obtener la identidad de las entidades y dominios que operan en la Dark Net. Su trabajo se basa en dos procesos y dos herramientas:

- Proceso de recolección de información: direcciones de correo, direcciones IP, análisis de sentimiento, bitcoins.

- Proceso de escaneo: fingerprinting, análisis de banners, extracción de metadatos.

La información obtenida de los dos pasos anteriores se almacena y trata con la plataforma de minería de datos Elastic; que se complementa con el plugin Kibana para poder visualizar los resultados de una forma más amigable.

A lo largo del proyecto, se han analizado hasta 9.000 dominios de la Dark Net; de los que se ha obtenido innumerable información, como por ejemplo metadatos de imágenes. La gran aportación de este estudio es que gracias a la correlación de la información recogida, organizaciones como las fuerzas de seguridad podrían llegar a identificar sospechosos de cibercrimen.

Exfiltración: Aplicación de chat secreto mediante un Wi-Fi covert channel

El investigador Yago F. Hansen, perteneciente al equipo de Mundo Hacker Day, mostró una herramienta desarrollada por él; cuya funcionalidad principal es la comunicación por chat utilizando como medio de transmisión la red inalámbrica. Lo interesante de su herramienta es que las conversaciones del chat permanecen ocultas; es decir, no son legibles, incluso aunque se haga un análisis de tráfico de las comunicaciones. Por tanto podría ser usada por un atacante para realizar exfiltración de datos.

La aplicación inyecta código en cierta parte del paquete 802.11 provocando una malformación que consigue el encubrimiento de la información transmitida. Una de las formas de detección del ataque sería a través de la monitorización de los paquetes malformados.

Explotando sistemas de escritorio de última generación mediante browser hooking

En esta ponencia Pedro Candel de Deloitte y Carlos Barbero explicaron cómo poder tomar control de un equipo remoto a través del navegador de la víctima. La herramienta utilizada para ello es Beef; aplicación que se encuentra en la distribución de seguridad Kali, y que se focaliza en el aprovechamiento de las vulnerabilidades de los navegadores web.

Carlos y Pedro mostraron cómo a través de una URL maliciosa con inyección de código mantienen la atención del usuario; y mientras tanto lanzan ataques a su equipo. La herramienta Beef dispone de un panel de control, que permite obtener información de la víctima y lanzar ataques automatizados adecuados a sus características.

Pedro Candel, en su turno de exposición presentó algunas debilidades del navegador Edge; de cuya seguridad presume Microsoft últimamente. En concreto mostró como se podría modificar las direcciones de memoria de una de las librerías.

El rastro invisible: Análisis Forense en la nube

Lórien Doménech, responsable de Figital Forense en Prosegur, introdujo su charla haciendo una reflexión sobre el cambio de escenario del soporte informático de las organizaciones. En la actualidad cuando se quiere investigar un fraude, ya no es suficiente con examinar los equipos personales de los posibles sospechosos, sino que con la migración de los negocios a la nube, se hace necesario examinar la infraestructura Cloud; siendo también de gran utilidad la investigación de la actividad de los usuarios en las redes sociales.

Dentro de la infraestructura Cloud, lo líderes de proveedores de plataforma son Amazon, Azure y Google. Lórien resumió la información que hay que solicitar para realizar la adquisición de evidencias en la siguiente lista:

- Discos virtuales

- Snapshots

- Bases de Datos

- Memoria RAM

- Metadatos de la instancia de la máquina virtual

- Logs de red

- Logs de DNS

- Logs de la máquina virtual

- Logs del Host

- Logs de la API

- Logs del portal

- Logs de la consola

- Captura de tráfico de red

- Registros de facturación

Como se puede observar algunas de las evidencias, como la memoria RAM, y la captura de tráfico de red son comunes a un análisis forense tradicional; pero otras son propias de los entornos de la nube, como los discos virtuales, y toda la información asociada a las máquinas virtuales.

Una vez recogidas las evidencias, Lórien propuso dos métodos para llevar a cabo el análisis forense. Por una parte se podría trabajar sobre la copia de la instancia del servidor en la infraestructura del proveedor si el acuerdo de nivel de servicio facilita Forensic as a Service; o bien trasladar las evidencias a un laboratorio cloud propio.

Hacking Internet de las Cosas dentro de la red/ IoT Hacking within the Network

Eduard Serkowitsch, Senior Systems Engineer en ForeScout, habló sobre la amenaza que supone la presencia del Internet de las Cosas dentro del entorno empresarial, y propuso la herramienta Counter Act de Forescout como solución para reforzar la seguridad de las redes corporativas.

Eduard dio algunos datos; como que en 2018 el 66% de las empresas tendrán una brecha de seguridad en IoT. Aunque parezca que el IoT es un tema ajeno al mundo corporativo, en realidad dentro de las compañías existen cada vez más dispositivos con conexión a Internet que escapan de la gestión del departamento de TI. Algunos ejemplos podrían ser las cámaras de videovigilancia, los sistemas de alarma, e incluso las impresoras.

La solución Counter Act permite detectar nuevos dispositivos en la red, clasificarlos, analizar el tráfico, poner en cuarentena los dispositivos desconocidos, y bloquear los sospechosos. Todo ello con la ventaja de que no necesita la instalación de un agente; aspecto importante en IoT debido a las múltiples tecnologías existentes.

Eduard Serkowitsch resumió su visión sobre la seguridad del IoT en las redes empresariales con las siguientes recomendaciones:

- Segmentación dinámica de red

- Clasificación del IoT

- Detección de comportamiento sospechoso

Es una pena haberme perdido algunas ponencias importantes; pero espero poder ver próximamente las grabaciones en Globbtv.

Hasta la próxima !!! #HappyHacking

Muchas gracias a @XecuritasTic, @NachoRedondo, y @JCesar_Paz por facilitarme las fotos que grabaron con sus móviles