Aunque últimamente no estaba prestando mucha atención a este tema, debido sobre todo a que lleva ya unos años siendo noticia y afortunadamente no lo he sufrido, quería hacer hoy una reflexión sobre el Ransomware. La idea surge porque un amigo interesado en este tema, y que lo suele vivir de cerca, me ha enviado una guía para ayudar a aquellos usuarios que hayan sufrido un ataque de este tipo.

Empezaré primero dando una breve definición del término Ransomware. En realidad estamos hablando de un tipo de malware (virus, si hablamos en lenguaje llano), que impide mediante técnicas de cifrado el acceso a ciertos archivos, o incluso al disco duro completo de un sistema. Este tipo de software malicioso se distingue del resto de malware porque el cibercriminal que hay detrás de la infección solicita un rescate (normalmente en bitcoins) para devolver el acceso a los ficheros.

El Ransomware se hizo famoso en 2015 debido al periodo de máxima actividad del Cryptolocker; pero anteriormente, y desde 2011 el virus de la policía ya estaba dado muchos quebraderos de cabeza a numerosas víctimas de los países europeos, empezando por Alemania.

Algunas cifras sobre el tema

Revisando información reciente sobre el Ransomware, he encontrado que en la RSA Conference 2017 celebrada hace 2 semanas, se dedicó un seminario de un día completo a este tema. Durante la jornada se analizaron sus implicaciones técnicas, de cumplimiento, y financieras. Y se expusieron casos reales, así como distintas líneas de investigación.

Algunos datos que allí se aportaron sobre el tema fueron:

- El Ransomware movió 1 billón de dólares en 2016

- El 70% de las empresas que fueron víctimas pagaron el rescate

- El 20% de las empresas comprometidas pagaron más de 40.000 $

- El 25% de las empresas comprometidas pagaron entre 20.000 $ y 40.000 $

- De aquellas empresas que sufrieron un incidente de Ransomware en el último año, el 85% padecieron 3 ó más ataques.

La conclusión que podemos obtener es que el Ransonware sigue siendo un negocio bastante lucrativo, y que no parece que su fuerza se vaya a debilitar a corto plazo; es más, incluso sería posible, según argumentaba el director del DHS (The Homeland Security Department’s Office of Cybersecurity and Communications), que empezara a apuntar a nuevos objetivos como las infraestructuras críticas, y a sistemas de cierta relevancia conectados a Internet que no deberían estarlo. En este sentido subrayó la importancia de separar la red de TI de la red de TO (operación industrial) para evitar paradas en los procesos de fábrica.

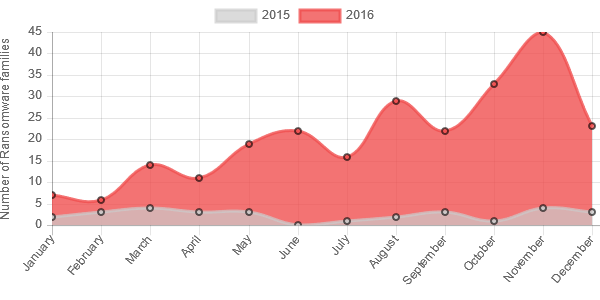

Otro referente mundial dentro de la seguridad de la información, como es Trend Micro, publicaba esta semana su informe anual de seguridad “Balance de seguridad 2016: año récord para las amenazas empresariales”; donde demuestra que 2016 fue el año de la extorsión online. Trendmicro expone que las ciberamenazas han alcanzado su punto más álgido en 2016, siendo el Ransomware y las estafas de emails corporativos comprometidos los ataques más recurrentes entre los cibercriminales especializados en la extorsión empresarial. El informe señala un aumento del 752% en las nuevas familias de Ransomware; las cuales supusieron el pasado año 1.000 millones de dólares de pérdidas económicas para las empresas de todo el mundo.

¿Por qué sigue creciendo la actividad del Ransomware?

A pesar de que los expertos en seguridad, tanto de las fuerzas de seguridad del estado, como de la industria tecnológica, han aconsejado que no se pague el rescate, la realidad es que los delincuentes siguen obteniendo grandes sumas de dinero con este tipo de fraude sin demasiada inversión en recursos, y con poco riesgo puesto que se esconden detrás de Internet. Todo ello favorece que los ataques de Ransomware sigan siendo un negocio ilegal bastante rentable.

Por otro lado, al aumento de las infecciones por Ransomware también podría contribuir la creciente disponibilidad de Ransomware-as-a-Service (Raas). Los autores de Ransomware ahora están desarrollando front-end amigables para su malware, y publicando anuncios en foros subterráneos para vender su producto y sus características. La compañía Fortinet hace un resumen de este tipo de herramientas en un artículo publicado el pasado 16 de febrero; en el que se describen algunos ejemplos como Hostman, Flux, Locky, y Affiliate Network.

Principales objetivos

Históricamente los destinatarios de las campañas de Ransomware han sido los equipos personales de sobremesa y portátiles; es decir sistemas Windows, donde se secuestraba información valiosa para la víctima. No obstante, se está viendo una evolución en este sentido pues van apareciendo poco a poco algunos tipos de Ransomware para dispositivos Android como el Simplocker y el Lockerpin; que cifran los archivos de la tarjeta SD, y bloquean el código PIN del dispositivo, o incluso reproducen los mensajes de extorsión en formato de audio como el último malware de la familia Jisut.

Otro nuevo objetivo del Ransomware son las bases de datos. En el pasado mes de febrero se ha detectado un nuevo tipo de Ransomware que infecta bases de datos Mysql. El procedimiento de infección consiste en eliminar registros de la base de datos, y añadir una nueva tabla con la información para llevar a cabo la extorsión: correo electrónico de contacto, dirección de bitcoin y mensaje de solicitud de rescate; el cual advierte que para poder restaurar la base de datos a su estado original se debe abonar una cierta cantidad de bitcoins.

Pero lo más preocupante, quizás porque puede llegar a impactar en la seguridad física de las personas (se habla de la posibilidad de asesinato telemático), es el Ransomware en los sistemas de control industrial (ICS). El pasado 14 de febrero los investigadores David Formby, Srikar Durbha, y Raheem Beyah del Insituto de Tecnología de Georgia (GIT) publicaron una prueba de concepto en la que demuestran que los sistemas ICS pueden ser el siguiente campo a explotar por el Ransomware. Una parte esencial de su trabajo ha sido el desarrollo del primer malware que infecta PLCs, y al que han denominado LogicLocker. Pero no se han limitado a documentar cómo trabaja el malware, sino que también se ofrecen recomendaciones de prevención y defensa. En el último artículo del blog enredandoconredes.com o en el propio informe de los investigadores podéis ampliar información al respecto.

Cómo prevenir

A la vista de unos datos tan inquietantes, no queda más remedio que definir una estrategia de prevención y remediación en caso de que seamos infectados; sobre todo si la información comprometida pertenece a una empresa.

Desde el proyecto No More Ransom ¡ nos apuntan un conjunto de consejos que deberíamos seguir; y que son en orden de importancia los siguientes:

- Realización de salvaguardas para la recuperación del sistema en caso de que no se pueda aplicar el descifrado. Se recomienda probar el correcto funcionamiento de la recuperación de las salvaguardas regularmente.

- Uso de antivirus para ayudar a la detección

- Aplicar las actualizaciones a cada elemento de software para evitar el aprovechamiento de vulnerabilidades conocidas que faciliten la entrada del Ransomware

- Desconfiar de cualquier link o anexo recibido en el correo electrónico cuya procedencia o mensaje no sea suficiente claro y conocido.

- Habilitar la visibilidad de la extensión de fichero para poder identificar mejor los ficheros potencialmente sospechosos

- Desconexión del sistema de Internet si se observa la presencia de algún proceso desconocido

- Verificar el origen de las App que descargamos en los dispositivos Android

A esta lista yo añadiría una séptima recomendación que sería la de un programa de concienciación y entrenamiento de todo el personal de la organización en la que se capacite a los empleados para que cada uno dentro de sus funciones pueda aplicar las medidas de seguridad oportunas.

Herramientas de prevención

Desde el lado de los fabricantes de seguridad también se intenta ofrecer ayuda a las empresas para evitar los ataques de Ransomware. Entre las últimas soluciones que facilitan la prevención he elegido estas dos:

Latch Antiransomware: Deniega el acceso a los ficheros si el famoso segundo factor de autenticación Latch (pestillo en español) está cerrado. De esta forma se dificulta la tarea del atacante pues además de tener acceso a los archivos, también tendría que tener acceso a la apertura del Latch. La instalación de esta herramienta va asociada al backup de los archivos para forzar la salvaguarda que permita la restauración en caso de sufrir el ataque.

Intercept X de Sophos: Combina 4 componentes de seguridad que permiten el bloqueo de ataques Zero-Day, detección de malware residente en memoria, detección y bloqueo de actividad de cifrado maliciosa, y detección de tráfico de red ilícito.

Cómo actuar en caso de infección

Pero no sólo debemos aplicar procedimientos de prevención en la lucha contra el malware, es muy importante también tener un plan de respuesta a incidentes, en el que se defina el protocolo de actividades a ejecutar, y las herramientas de desinfección y restauración de los sistemas.

Básicamente los pasos que tenemos que seguir en caso de sufrir un incidente de Ransomware son los siguientes:

- Denunciar el ataque en la Policía Nacional o en la Guardia Civil

- Identificar el tipo de Ransomware que ha infectado los sistemas

- Intentar descifrar los archivos con alguna herramienta específica

- En caso de necesitar ayuda, acudir a empresas especializadas

Si queréis profundizar un poco más en el procedimiento, podéis consultar la “Guía de ayuda para afectados por Ransomware” que ha desarrollado David Navarro de Esferared.

Entre las herramientas gratuitas para la desinfección se pueden destacar las de ESET, Avast y Kaspersky.

Quería concluir diciendo que como en cualquier tipo de estafa, una de las herramientas que tenemos el ser humano de forma intrínseca es el sentido común. Del cual se ha demostrado su efectividad sobre todo en fraudes en los que interviene la Ingeniería Social. Por tanto, tened los ojos bien abiertos, y aplicad el sentido común principalmente al leer el correo electrónico y al navegar por Internet. Recordad que el usuario es ahora el perímetro, o dicho de otro modo, el “cortafuegos humano” debe estar activado el mayor tiempo posible.

Imágenes: Globb Security y Trendmicro